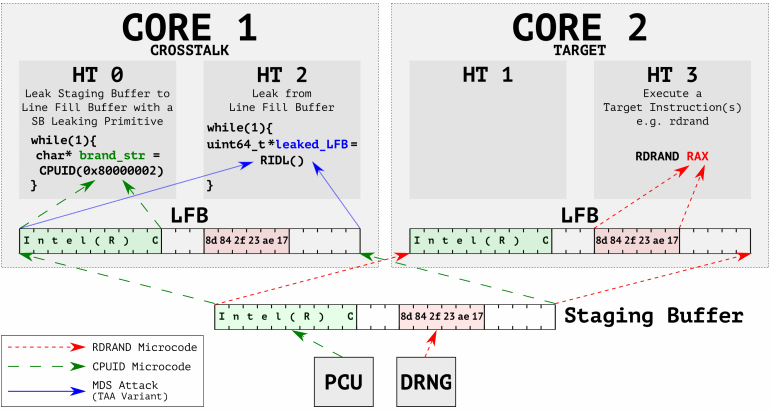

Екип от Systems and Network Security отдела към Университетът Врийе в Амстердам, публикува детайли около новооткрита уязвимост в Intel процесорите. Бъг в сигурността, наречен от тях CrossTalk, позволява на контролиран от “нападателя” код, да се задейства в ядро на процесора и да достигне до вероятно чувствителна информация от различни програми и софтуери, опериращи на останалите ядра. Според екипа (VUSec), CrossTalk е пореден вид MDS (microarchitectural data sampling) атака.

CrossTalk атакува данните, докато те биват обработвани от процесорния Line Fill Buffer (LBF) – система за процесорен кеш. Екипът от VUSec споделя, че пачването на този бъг в процесора отнема повече от стандартните 90 дни, поради сложността на проблема и това, че в началото не са смятали за необходимо да се изследва възможност за потенциално междуядрено изтичане на данни. VUSec споделят и, че работят с Intel по този проблем от септември 2018 г.

Снимка: VUSec

Междувременно, в този период Intel направиха значителни промени по хардуерния дизайн на процесорите и повечето от последните им продукти не са чувствителни към тази атака. Все пак, за потребителите на по-стари процесори има алтернатива, защото Intel публикуваха микрокод ъпдейти за пачване на CrossTalk уязвимостта – “Special Register Buffer Data Sampling”, CVE-2020-0543, SA-00320).

От Intel предоставиха списък с уязвимите серии процесори.

Ето и пълният доклад на VUSec за CrossTalk атаката.

Introducing #CrossTalk (#SRBDS), the first #MDS cross-core attack which can leak stale data from an offcore staging buffer shared across cores. See https://t.co/dwMPb7C0Xb where we also show how to leak #Intel #SGX enclave private keys across cores in 1s with just 1 signature: pic.twitter.com/dGFDPVoW8z

— VUSec (@vu5ec) June 9, 2020